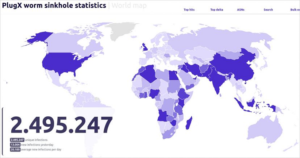

کشف یک باگ امنیتی در هستهی لینوکس نشان از این دارد که ۱.۴ میلیارد گجت مبتنی بر اندروید در خطر هک شدن و سرقت اطلاعات قرار دارند. با این باگ هکرها میتوانند بسته به ارتباط رمزنگاری شده یا ارتباط معمولی، به قطع یا ارسال پیامهای آلوده در قالب ارتباط ایجاد شده بپردازند.

کارشناسان حوزهی امنیت روزنهی جدیدی را در هستهی سیستم عامل لینوکس کشف کردهاند که بیش از ۸۰ درصد از گجتهای اندرویدی را در معرض خطر هک شدن قرار داده است. براساس اطلاعات ارائه شده با استفاده از این روزنهی امنیتی میتوان ارتباط رمزنگاری شده بین گجتهای اندرویدی را با تشخیص کانال ارتباطی قطع کرد و در صورت برقراری ارتباط رمزنگاری نشده، هکر میتواند با شنود ارتباط، دادههای آلوده را برای قربانیان خود ارسال کند.

موسسهی امنیتی Lookout با انتشار گزارشی به این موضوع اشاره کرده که این باگ امنیتی در هستهی نسخهی ۳.۶ لینوکس وجود دارد که در سال ۲۰۱۲ منتشر شد. با توجه به استفاده از هستهی لینوکس در اندروید، این مشکل امنیتی از نسخهی اندروید ۴.۴ کیتکت در تمام نسخههای جدید اندروید وجود دارد که اندروید ۷.۰ نوقا نیز از این قاعده مستثنی نیست. براساس آمار ارائه شده بیش از ۸۰ درصد از گجتهای اندرویدی موجود از اندروید کیت کت یا نسخههای جدیدتر استفاده میکنند که شامل بیش از ۱.۴ میلیارد گجت اندرویدی میشود.

کارشناسان Lookout هشدار دادهاند که کاربران اندروید برای اطمینان از شنود نشدن ارتباطات خود، باید از روشهای ارتباط رمزنگاری شده استفاده کنند. با استفاده از این باگ امنیتی یک هکر میتواند ارتباطات اینترنت مبتنی بر پروتکل TCP را تعقیب و شنود کند. برای مثال میتوان ارتباط با سرور ایمیل، سرویسهای ارائهی فید خبری یا ارسال مستقیم پیام اشاره کرد. در صورتی که ارتباطات برقرار شده رمزنگاری شده نباشند، هکر میتواند کدهای مخرب یا محتوایی را برای نفوذ به سیستم در ترافیک دریافتی کاربر به وی ارسال کند. حتی در صورتی که ارتباط بصورت رمزنگاری شده باشد، هکر قادر است تا با تشخیص کانال ارتباطی، کانال مورد نظر را قطع کند.

از جملهی اکسپلویتهای قابل پیشبینی که میتوان با استفاده از آن به سرقت اطلاعات کاربران اندروید پرداخت، ارسال کد جاوا اسکریپت در ترافیک کاربری است که از HTTPS استفاده نمیکند. این کد جاوا اسکریپت پیامی را برای کاربران نمایش میدهد که براساس آن کاربر از حساب کاربریش خارج شده و باید اطلاعات کاربری را از نو وارد کند. اطلاعات کاربری ارسال شده پس از رسیدن به دست هکر، توسط وی مورد استفاده قرار گرفته و برای سرقت بیشتر اطلاعات به کار گرفته میشود. همچنین اکسپلویتهای دیگری برای بهرهبرداری از روزنههای امنیتی برطرف نشده مرورگرها یا اپلیکیشنهای چت روی گوشیهای هوشمند اندرویدی از طریق این مشکل امنیتی کرنل لینوکس قابل استفاده است.

تحقیقات انجام شده نشان از این دارد که باید برای بررسی کانال ارتباطی قربانی، ۱۰ ثانیه وقت صرف شود. برای ارسال بستههای آلوده در ترافیک قربانی نیز به زمانی ۴۵ ثانیهای نیاز است. همین زمان قریب به یک دقیقهای، انجام نفوذهای گسترده را غیرممکن میکند، از اینرو روش مورد نظر فعلا برای قربانیان تعیین شده مناسب است.

گوگل در پاسخ به وجود این مشکل به این موضوع اشاره کرده که از وجود این روزنهی امنیتی آگاه بوده و تلاش میکند تا مشکل مورد نظر را حل کند. گوگل اعلام کرده که این مشکل با توجه به ریشه داشتن در هستهی لینوکس فقط اختصاص به اندروید ندارد. توسعهدهندگان لینوکس، این مشکل را با ارائهی یک پچ امنیتی رفع کردهاند، از اینرو انتظار میرود در ماههای آینده شاهد رفع این مشکل در نسخهی جدید اندروید باشیم.

نظرات کاربران