شبکههای وایفای سالهاست که مورد استفادهی گستردهی کاربران هستند و در این مدت ویژگیهای مختلفی به آنها افزوده شده است. در این میان ویژگیها و تکنیکهای امنیتی برای داشتن ارتباط امن از اهمیت بیشتری برخوردار هستند. با جستجوی مختصر در اینترنت به اطلاعات منسوخ شده و حتی نامربوط مختلفی برخواهید خورد که گاه نه تنها کمکی در این رابطه نمیکنند بلکه در مواردی حتی باعث بروز مشکلاتی نیز میشوند.

گسترش و پیشرفت شبکههای کامپیوتری روزبروز سرعت بیشتری میگیرد. این امر باعث بهبود کیفیت ارتباطات در سطوح و حوزههای مختلف میشود اما در کنار مزایای مفیدی که این پیشرفت با خود به دنبال دارد، عدم افزایش آگاهی از این حوزه باعث بروز مشکلاتی گاه جبران ناپذیر میشود؛ در این میان کسب آگاهی در مورد شبکههای وایفای بیسیم به دلیل ماهیت کاری و کاربردهای گستردهای که دارند، اهمیتی دو چندان دارند. اما همانند حوزههای ارتباطی دیگر مهمترین مسئله در این خصوص، مسئلهی امنیت شبکههای وایفای است.

در خصوص تنظیمات امنیتی شبکههای وایفای مطالب مختلفی در گوشه و کنار اینترنت وجود دارد اما آیا همهی این مطالب پشتوانهی علمی و عملی درست و دقیقی دارند؟ متاسفانه برخی باورهای اشتباه در بین کاربران و حتی افراد حرفهای وجود دارد که به صورت کورکورانه و بدون هیچگونه پیش آگاهی توسط همه انجام میشوند. در ادامه به برخی از این باورهای اشتباه اشاره میکنیم تا شما با کسب آگاهی در این خصوص بتوانید تنظیمات امنیتی شبکههای وایفای خود را به بهترین نحو انجام دهید.

باور اشتباه اول: جلوگیری از انتشار SSID

هر روتر یا مودم بیسیم (اکسس پوینت بیسیم) دارای یک نام است که با جستجو در شبکه وایفای، قابل مشاهده است. این نام در اصطلاح فنی SSID)Service Set Identifier) نامیده میشود. به طور پیش فرض این SSID به صورت فریمهای بیکن در حوزهی تحت پوشش روتر پخش میشود؛ در نتیجه همهی کاربران در آن محدوده میتوانند روتر و شبکهی مربوطه را در رایانه و دستگاههای دیگر خود ببینند.

پنهان سازی انتشار نام SSID در شبکه برای جلوگیری از شناسایی و ورود افراد ناشناس ایدهی خوبی به نظر میرسد اما برخی دستگاهها که با ویندوز ۷ یا حتی ویندوزهای قبلی کار میکند، امکان مشاهدهی شبکههای موجود در حوزهی کاری خود را دارند حتی اگر این شبکهها توسط نام قابل شناسایی نباشند.

بنابراین پنهان سازی SSID به نظر کار بی اهمیتی میآید. در واقع انجام چنین کاری حتی میتواند باعث تحریک هکرهای اطراف برای نفوذ به شبکه شود زیرا چنین کاری تصور وجود اطلاعات حساس در شبکه مذبور را به وجود میآورد.

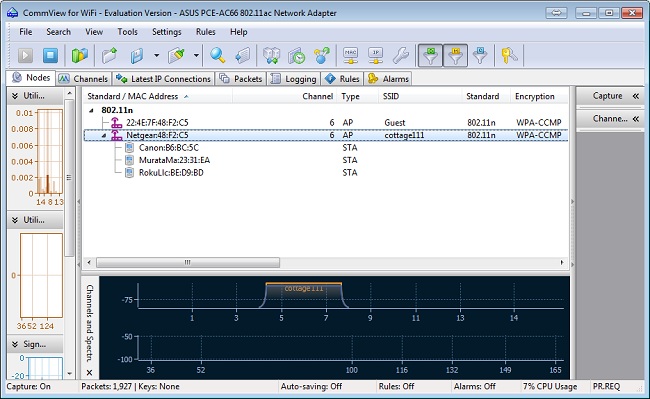

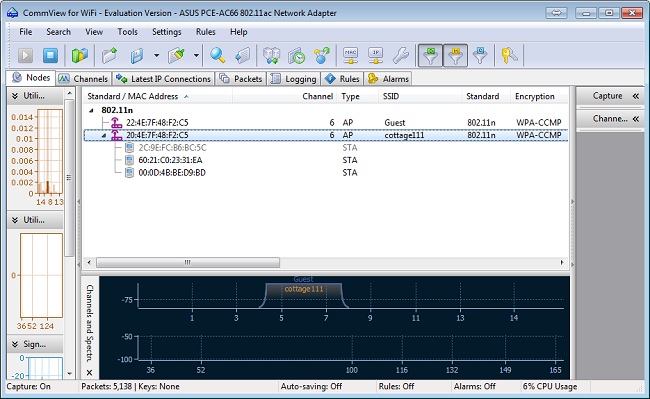

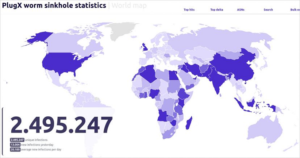

شما میتوانید روتر یا مودم خودتان را به گونهای تنظیم کنید تا در فریمهای بیکن خود SSID را ارسال نکند ولی نمیتوانید جلوی ارسال اطلاعات دیگر آن را در بستههای دادهی ارسالی، بگیرید. به همین دلیل با استفاده از یک آنالیزگر شبکههای بی سیم مانند Kismet و Commview میتوان SSID های موجود را به آسانی پیدا کرد.

بنابراین میتوان نتیجه گرفت که پنهان سازی انتشار SSID هیچ تاثیری در جلوگیری از نفوذ به شبکه ندارد و افرادی که کمی تجربه و اطلاعات در این زمینه داشته باشند به آسانی از عهدهی پیدا کردن آن برخواهند آمد.

باور اشتباه دوم: فیلتر کردن MAC address

آدرس کنترل دسترسی به رسانه که در اصطلاح فنی به آن Access Control (MAC) address گفته میشود، آدرس منحصربفردی است که هر دستگاه در شبکه توسط آن شناسایی میشود. آدرس MAC یک رشتهی مرکب از عدد و حروف است که توسط دونقطه از هم جدا شدهاند. به عنوان مثال رشتهی 00:02:D1:1A:2D:12 بیانگر آدرس MAC یک دستگاه در شبکه است.

دستگاههای موجود در شبکه از این آدرس برای شناسایی یکدیگر هنگام ارسال و دریافت داده در شبکه استفاده میکنند.

یک ادعای تکنیکی برای محافظت از نفوذ به شبکه و جلوگیری از پیوستن دستگاههای ناشناخته به شبکه، استفاده از فیلترینگ آدرس MAC است به گونه ای که تنها دستگاههایی با آدرس MAC مشخص بتوانند اجازه ورود به شبکه را داشته باشند.

راهاندازی چنین پیکربندی شبکهای در عین آسان بودن فرایندی خستهکننده دارد. ابتدا باید آدرسهای MAC دستگاههایی را که میخواهید به شبکهتان متصل شوند را مشخص کنید سپس باید جدولی را در این خصوص در رابط کاربری روتر پر کنید. در ابتدا به نظر میرسد با انجام چنین تنظیماتی، هیچ دستگاهی با آدرس MAC خارج از جدول مذکور امکان پیوستن به شبکه را نخواهد داشت حتی اگر رمز شبکه بیسیم شما را داشته باشد. اما نکتهی اصلی اینجاست که چنین باوری تا چه حد کاربردی است و تا چه اندازه میتوان با بکارگیری این تکنیک از نفوذهای بیگانه جلوگیری کرد.

واقعیت این است که هکرها با استفاده از آنالیزگر شبکههای بیسیم امکان مشاهدهی آدرسهای MAC کامپیوترهایی که اجازهی ورود به شبکه را دارند را پیدا میکنند؛ بنابراین میتوانند با انجام یک ترفند ساده آدرس MAC کامپیوتر خود را به یکی از آدرسهای موجود در جدولی که شما زحمت ایجاد آن را کشیدهاید، تغییر دهند. در نتیجه تنها چیزی که شما با انجام مراحل فیلترینگ MAC و ساخت جدول مذکور بدست میآورید هدر دادن زمان است؛ بدون اینکه یه این نکته توجه نمایید که داشتن یک لیست کامل از آدرسهای MAC کاربران شبکه میتواند برای برخی مقاصد دیگر استفاده شود.

فیلترینگ آدرس MAC ممکن است به شما کمک کند تا جلوی نفوذ افراد مبتدی توسط دستگاهها و کامپیوترهای غیر مجاز به شبکهتان را بگیرید اما به هیچ عنوان نمیتواند جلوی ورود هکرهای مصمم را بگیرد. در عین حال چنین تکنیکی باعث میشود تا کار کاربران قانونی شبکهی شما نیز سختتر شود زیرا شما باید مدام در حال پیکربندی روتر یا مودم خود باشید تا بتوانید دستگاههای جدید را به آن بیافزایید یا حتی یک دستگاه مهمان را به صورت موقت به آن اضافه نموده یا حذف نمایید.

باور اشتباه سوم: محدود کردن بازهی آدرسدهی ایپی روتر

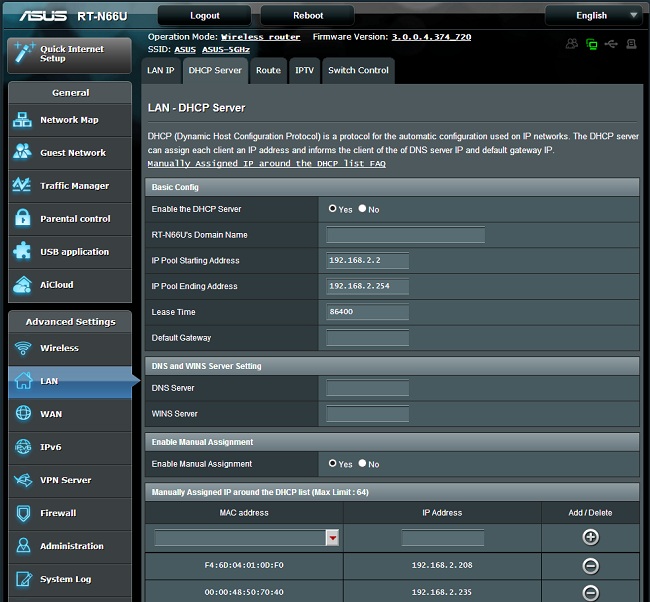

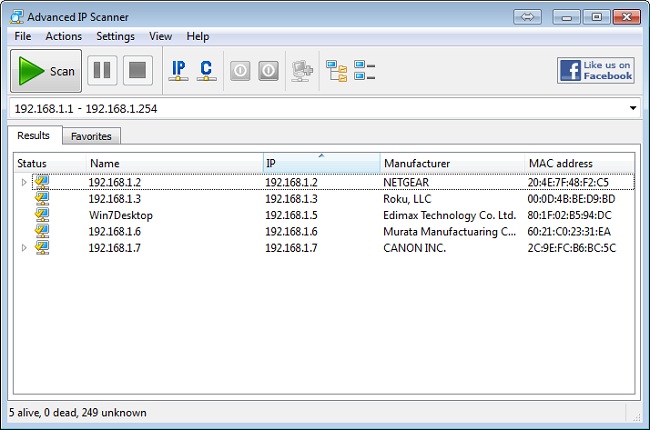

هر دستگاهی در شبکه علاوه بر آدرس MAC از یک مشخصهی منحصربفرد دیگر به نام آدرس پروتکل اینترنت یا آیپی استفاده میکند که در اصطلاح فنی Internet Protocol (IP) address نامیده میشود. آدرس آیپی یک رشتهی عددی مانند 192.168.1.10 است که به یک دستگاه در شبکه اختصاص مییابد. برخلاف آدرس MAC که دستگاه به روتر میفرستند، روتر یا مودم شما از سرور Dynamic Host Control Protocol خود برای تخصیص و ارسال یک آدرس آیپی منحصربفرد برای هر دستگاهی که به شبکه وصل میشود، استفاده میکند. براساس یک ادعای تکنیکی دیگر شما میتوانید با استفاده از محدودسازی بازهی آدرسهای آیپی که روتر به دستگاههای شبکه اختصاص میدهد، تعداد دستگاههای متصل به شبکه را کنترل نمایید. به عنوان مثال بازهی آدرس دهی را بین 192.168.1.1 تا 192.168.1.10 محدود کنیم. چنین ادعایی اشتباه است و دلیل آن به همراه دلیل اشتباه بودن ادعای بعدی ذکر خواهد شد.

باور اشتباه چهارم: غیرفعالسازی سرور DHCP روتر

ادعای دیگری که در راستای امن سازی شبکههای وایفای وجود دارد؛ غیرفعال کردن سرور DHCP روتر و اختصاص آیپی دستی به هر یک از دستگاهها است. منطقی که در پشت این ادعا است این است که هر دستگاهی که یکی از آیپیهای اختصاصی شما را نداشته باشد امکان پیوستن به شبکه را نخواهد داشت. در این سناریو شما باید جدولی شامل آدرسهای آیپی و دستگاههای متناظر با آنها را بسازید. همچنین نیاز است که هر دستگاه را جداگانه به صورت دستی پیکربندی نمایید تا از آدرس آیپی مختص خودش استفاده کند.

نقطهی ضعفی که در این روش وجود دارد این است که هکری که قصد نفوذ به شبکهی شما را دارد میتواند با یک اسکن آیپی سریع آدرسهای مورد استفاده در شبکهی شما را پیدا کند. در نهایت هکرها میتوانند آدرس آیپی سازگار با شبکهی شما را به صورت دستی بر روی دستگاه خودشان تنظیم نموده و دسترسی کامل به شبکه شما را بدست آورند. همانند فیلترینگ آدرس MAC، دستاورد چنین روشی جز پیچیده سازی فرایند اتصال دستگاههای جدید به شبکه، چیز دیگری نخواهد بود.

باور اشتباه پنجم: نفوذ به شبکههای کوچک سختتر است.

براساس یک تفکر رایج، کاهش قدرت آنتن دهی روتر یا مودم بیسیم باعث میشود که کار افرادی که در بیرون از خانه یا محل کار شما قرار دارند برای نفوذ به شبکهی شما سختتر شود زیرا آنها امکان شناسایی شبکهی شما را نخواهند داشت. این نابخردانهترین ایدهی امنیتی است که میتوان آن را به کار برد زیرا هر کسی که قصد شکستن و نفوذ به شبکهی بیسیم شما را داشته باشد به راحتی میتواند با استفاده از یک آنتن بزرگ به سیگنالهای روتر شما دسترسی پیدا کند. بنابر این کاهش قدرت سیگنال روتر تنها باعث کاهش کارایی و کاهش محدودهی آن برای کاربران قانونی خواهد بود.

باور درست: رمزگذاری بهترین راهکار امنیت شبکه

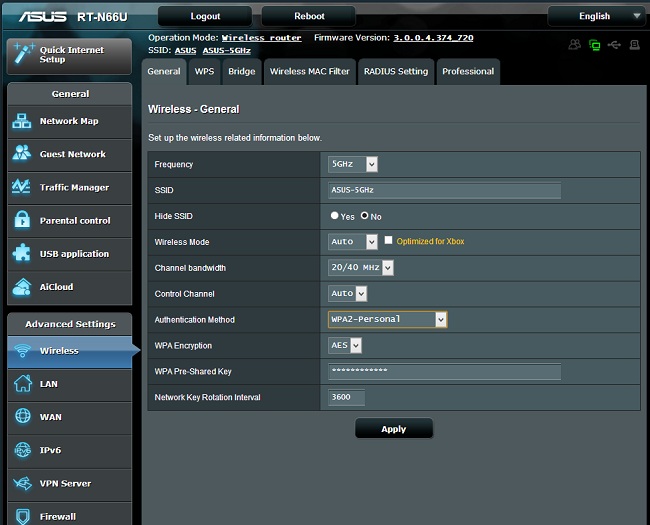

حالا که به پنج باور غلط در حوزهی امنیت شبکههای وایفای پرداختیم بد نیست تا در خصوص یکی از بهترین راهکارهای امنیت شبکههای بیسیم یعنی رمزگذاری، اشارهای داشته باشیم. رمزگذاری اساسیترین راهکار جلوگیری از شنود و نفوذ به شبکهی بی سیم به شمار می رود. به دلیل ماهیت شبکههای بیسیم مسئلهی جلوگیری از استراق سمع و همچنین عدم دسترسی غیرمجاز اهمیت زیادی دارد. اگر چه در چنین شبکهای امکان شنود و گرفتن کپی از دادههای انتقالی وجود دارد ولی با وجود رمزگذاری دادهها امکان خواندن اطلاعات و پیدا کردن کلمات عبور و دزدیدن حسابهای کاربری بدون داشتن کلید رمزگذاری وجود نخواهد داشت.

انواع مختلفی از رمزگذاری در طول سالهای اخیر به وجود آمده است. سالها قبل رمزگذاری Wired Equivalent Privacy یکی از بهترین روش های رمزگذاری شبکههای بیسیم به شمار می رفت اما امروزه رمزگذاری WEP در عرض چند دقیقه قابل نفوذ است. اگر این نوع از رمزگذاری تنها نوع رمزگذاری است که مودم یا روتر شما از آن پشتیبانی میکند یا اگر برخی از دستگاههای شبکهی شما قدیمی هستند و امکان کار با انواع روشهای رمزگذاری جدید را ندارند؛ شما باید بلافاصله به فکر تعویض یا ارتقا آنها به استانداردهای جدید باشید.

متد رمزگذاری دیگری به نام Wi-Fi Protected Access نیز بعد از متد WEP به وجود آمد اما این پروتکل امنیتی نیز دارای مشکلاتی بود؛ بنابراین متد جدیدی به نام WPA2 جایگزین آن گردید. این استاندارد نزدیک به ۱۰ سال است که وجود دارد. اگر تجهیزات شما متد WPA را پشتیبانی میکنند نیاز است تا آنها را به استاندارد جدید ارتقا دهید.

هر دو استاندارد WPA و WPA2 دارای دو حالت شخصی و اینترپرایز هستند که حالت شخصی آن با روش Pre-Shared Key) PSK) و حالت اینترپرایز آن با Remote Authentication Dial In User Server) RADIUS) کار میکند.

حالت شخصی این متد برای کاربردهای خانگی طراحی گردیده و راهاندازی آن آسان است. در این روش شما به آسانی یک کلمهی عبور را بر روی روتر خود تنظیم میکنید؛ سپس همان کلمهی عبور را بر روی هر یک از دستگاههای شبکهی خود که میخواهید به شبکه بیسیم متصل نمایید، وارد میکنید. هر چقدر کلمهی عبوری که استفاده میکنید طولانیتر و پیچیدهتر باشد به همان اندازه کلمهی عبور قدرتمندتر خواهد بود. توصیه میشود که در انتخاب کلمهی عبور از کاراکترهای ترکیبی استفاده شود همچنین بهتر است تعداد کاراکترهای مورد استفاده بیشتر از ۱۳ عدد باشد. لازم است تا کلمهی عبورتان از میان کلمات موجود در فرهنگهای لغات، اسامی خاص، نام افراد، نام حیوانات خانگیتان و اسامی مشابه دیگر که قابل حدس هستند، نباشد. به عنوان مثال کلمهی عبور پیچیده بهتر است شبیه h&5U2v$(q7F4* باشد.

ممکن است روتر یا مودم شما دارای ویژگی دکمهی امنیتی که در اصطلاح فنی به آن Wi-Fi Protected Setup) WPS) میگویند، باشد. WPS شما را قادر میسازد تا یک دستگاه شبکهای را با فشردن یک دکمه در دستگاه سرویس گیرنده (در صورت پشتیبانی از WPS و روتر مربوطه، به شبکهی بیسیم که با متد امنیتی WPA2 کار میکند، متصل نمایید. البته لازم است بدانید که WPS در مقابل حملات brute-force آسیبپذیر است. به همین دلیل توصیه میکنیم که اگر به موارد امنیتی در شبکهی خودتان اهمیت زیادی میدهید، این ویژگی را در روتر خود غیر فعال نمایید.

حالت اینترپرایز متد رمزگذاری WPA2 برای شبکهی سازمانها و شرکتهای بزرگ طراحی و پیادهسازی شده است و امنیت سطح بالاتری را در مقایسه با حالت شخصی به وجود میآورد اما باید توجه داشته باشید که این حالت از رمزگذاری نیازمند یک سرور RADIUS یا یک سرویس میزبانی RADIUS دارد.

حالا که شما در خصوص بهترین راهکارهای امنسازی شبکه وایفایتان مطالبی را یاد گرفتید بهتر است تا با صرف زمان کمی از درست و استاندارد بودن پیکربندی روتر و مودم خودتان اطمینان حاصل کنید.

آیا شما نیز تا به حال از باورهای اشتباه ذکر شده در این مقاله تبعیت میکردید؟ غیر از نکات ذکر شده در این مقاله، باورهای اشتباه رایج دیگری را در خصوص شبکههای وایفای سراغ دارید؟ چه راهکارهای امنیتی دیگر در حوزهی امنیت شبکههای وایفای وجود دارد که با بکارگیری آنها میتوان تا حدود زیادی امنیت شبکههای وایفای را تامین نمود؟ نظرات و تجربیات خود را با دیگران به اشتراک بگذارید.

نظرات کاربران